Schadelijke app op Google Play installeert bankmalware op apparaten van gebruikers

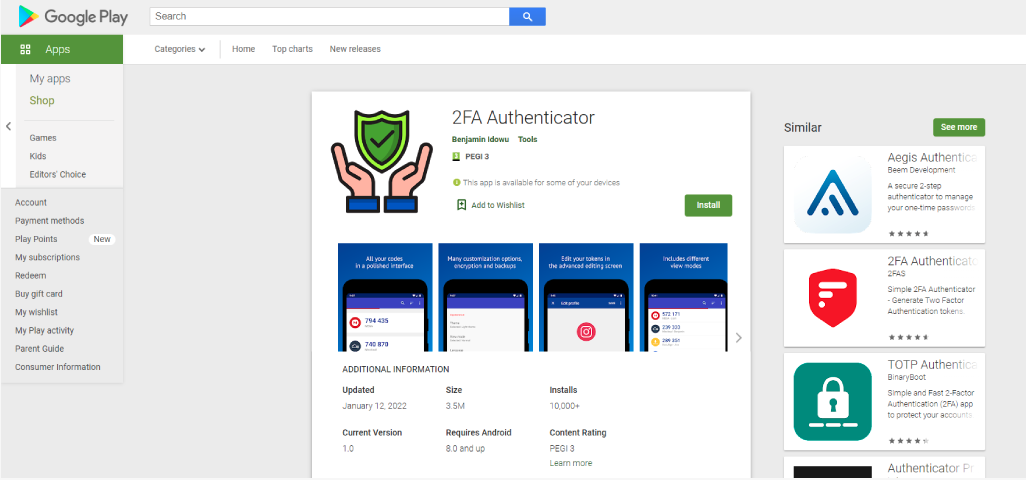

2FA Authenticator, de onderzoekers van Pradeo ontdekten een kwaadaardige malware in deze mobiele applicatie. De applicatie was beschikbaar via Google Play en geïnstalleerd door inmiddels 10K+ gebruikers. De onderzoekers hebben de applicatie geïdentificeerd als een trojan-dropper. Doordat deze door Cybercriminelen wordt gebruikt om in het geheim malware te installeren op de mobiele apparaten van gebruikers. Uit de analyse bleek dat de dropper automatisch een malware genaamd Vultur installeert, die zich richt op financiële diensten. Met als uiteindelijk doel de bankgegevens van gebruikers te stelen. Gebruikers van deze app wordt geadviseerd deze onmiddellijk te verwijderen. Het Google Play-team is natuurlijk op de hoogte gebracht van deze ontdekking. De applicatie is uiteindelijk verwijderd van Google Play op 27 januari, na helaas 15 dagen beschikbaar te zijn geweest.

2FA Authenticator komt met een goed verborgen kwaadaardige toepassing

De applicatie genaamd 2FA Authenticator is een trojan-dropper die wordt gebruikt om malware op de apparaten van zijn gebruikers te verspreiden. Het is zodanig ontwikkeld dat het er legitiem uit ziet en een echte service lijkt te bieden. Om dit te doen, gebruikten de Cybercriminelen de open-sourcecode van de officiële Aegis-authenticatie toepassing waarin zij de kwaadaardige code injecteerden. Als gevolg hiervan is de applicatie met succes vermomd als een authenticatietool die ervoor zorgt dat deze een laag profiel behoudt. De applicatie doet een geautomatiseerde aanval in twee fasen.

Eerste fase van de aanval: profilering

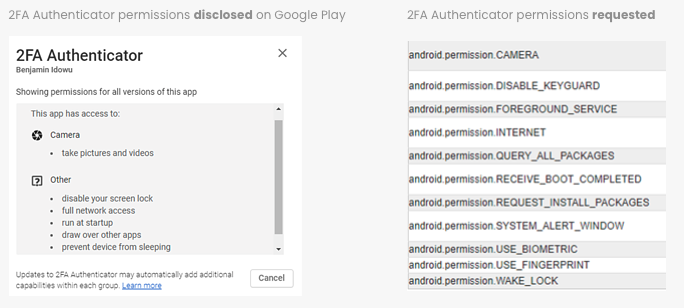

In tegenstelling tot de officiële Aegis-applicatie, vraagt 2FA Authenticator om kritieke toestemmingen die het niet openbaar maakt op zijn Google Play-profiel.

Deze verborgen machtigingen en de kwaadaardige code die de toepassing uitvoert, stellen het in staat om automatisch:

Tweede fase van de aanval: installatie van malware voor banken

De tweede fase van de aanval afhankelijk is van de informatie die de trojan-dropper in de eerste fase over zijn gebruikers heeft verzameld. Wanneer aan een aantal voorwaarden is voldaan, bleek uit analyse dat de trojan-dropper Vultur installeert. Een geavanceerde en relatief nieuwe soort malware die zich voornamelijk richt op de interface voor online bankieren. Met als doel om de inloggegevens van gebruikers en andere kritieke financiële informatie te stelen.

Lees ook

Tenslotte

Neem daarom contact met ons op voor meer informatie over hoe we jouw bedrijf kunnen helpen de beveiliging van jouw app te verbeteren. Of hoe je ervoor kunt zorgen dat je organisatie enkel veilige apps gebruikt.

Bron: Pradeo.com