BEVEILIGEN MOBIELE DEVICES VAN REMOTE PERSONEEL

Om de activiteiten van hun personeel te vergemakkelijken, geven bedrijven steeds vaker bedrijfseigen apparaten uit of maken ze gebruik van BYOD mogelijk. Waardoor de toegang tot bedrijfsgegevens eenvoudiger wordt.

Niet alle bedrijven zijn gewend aan deze manier van werken en hebben daarbij alle noodzakelijke beveiligingsmaatregelen geïmplementeerd om vertrouwelijke bedrijfsgegevens buiten de bedrijfsperimeter te beschermen. Sommige bedrijven zijn nog steeds op zoek naar advies naar de best practices om zo’n veelzijdige omgeving te beschermen.

In dit artikel vind je cijfers en trends over het huidige gebruik van mobiele werknemers. En tevens de bedreigingen eromheen, gevolgd door enkele best practices en de veiligheidsrisico’s. Dit met betrekking tot de vermenging van professioneel en persoonlijk gebruik als gevolg van mobiliteit.

GEBRUIK VAN MOBIEL DEVICE, BEDREIGEND LANDSCHAP & VERWACHTINGEN

Gebruik van mobiel device

Omdat het de aggregatie is van alle werk en persoonlijke tools tegelijkertijd, is het mobiele apparaat het bevoorrechte device geworden van werknemers. Om te bellen, e-mails raadplegen, toegang te krijgen tot bedrijfsbronnen, maar ook om in contact te blijven met familieleden of gewoon een pauze te nemen… Ons mobiele apparaat is een integraal onderdeel, niet weg te denken, van ons dagelijks leven. De democratisering van BYOD en werken op afstand verbreedt het spectrum van mobiel gebruik en vormt een beveiligingsuitdaging die bedrijven moeten aanpakken.

Nu vertegenwoordigt mobiel: 89% van de werknemers, 80% van de zakelijke taken en 77% van het digitale verkeer.

Bedreigingsomgeving voor mobiele werknemers

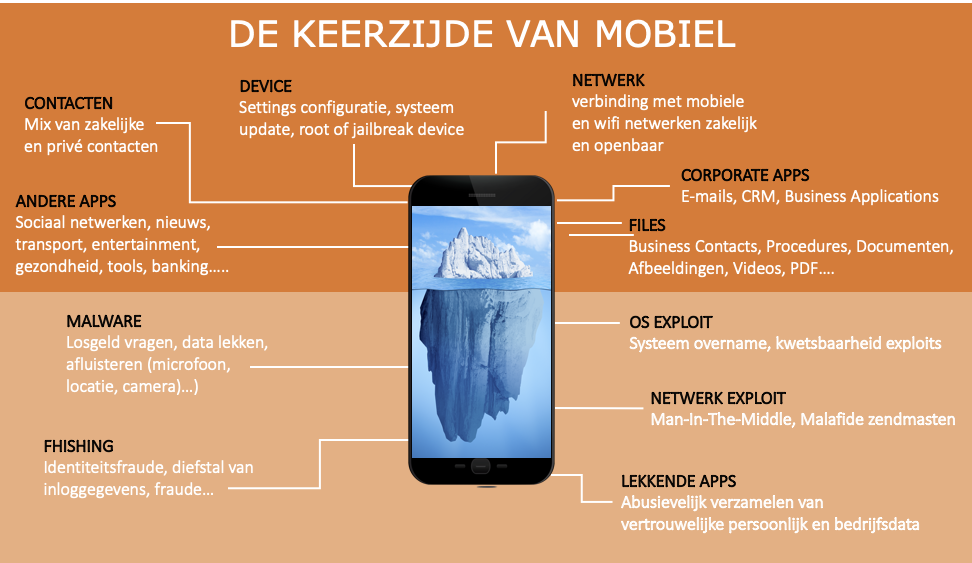

Tablets en smartphones kwamen samen met het applicatiemodel waar er een applicatie is voor elke behoefte, altijd een netwerk om verbinding mee te maken… Mobiele apparaten veranderen in het perfecte Zwitserse mes dat zich verbergt onderweg ondergrondse activiteiten die zouden kunnen plaatsvinden.

DE KEERZIJDE VAN BEVEILIGEN MOBILE REMOTE PERSONEEL

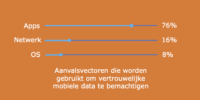

Eenvoudig te ontwikkelen. Het bereik maximaliseren en directe toegang tot gegevens, zijn applicaties ongewild de vectoren geworden, die gebruikt worden om mobiele gegevens in gevaar te brengen.

Naast malware zijn gegevensdiefstal en datalekken een grote plaag. Het dark web zit boordevol cybercriminelen die inkomsten genereren met de handel in vertrouwelijke persoonlijke en of zakelijke gegevens van actieve gebruikers voor € 5.000 per maand tot het miljoen.

In recent onderzoek is vastgesteld dat 2/3 van de Android-apparaten en 3/5 van iOS apparaten een app bevat die contactgegevens via het netwerk verzendt.

Aan de andere kant worden OS-exploits gebruikt om gebruik te maken van verouderde OS of geroote en gejaibroken apparaten.

Phishing is de meest uitgevoerde netwerkaanval en houdt nog steeds miljoenen gebruikers vast.

De balans moet er zijn

De mobiele omgeving zit vol met risico’s op bedreigingen die moeten worden gedwarsboomd in het licht van de verwachtingen van bedrijven en werknemers om de zakelijke wendbaarheid te behouden. Daarnaast verhindert de verspreiding van hybride configuraties zoals BYOD en scheiding werk en privé een eenzijdige aanpak.

Juridisch kader voor gegevensbescherming

Mobiele apparaten verwerken en hosten gegevens en vallen daardoor binnen het toepassingsgebied van het wettelijk kader voor gegevensbescherming. Afhankelijk van hun branche en de gevoeligheid van gemanipuleerde gegevens, zijn bedrijven onderworpen aan meer of minder regelgeving.

HIGHLIGHT

Elk bedrijf moet voldoen aan de voorschriften voor de bescherming van persoonsgegevens en is verplicht om passende beveiligingsmaatregelen te nemen en beveiligingsgebeurtenissen tijdig te melden in geval van een inbreuk. Branchespecifieke regelgeving legt vooraf gedefinieerde veiligheidsmaatregelen op om de bescherming van zeer gevoelige informatie zoals financiële of gezondheidsgegevens te waarborgen.

MOBIELE WERKNEMERS VEILIGHEIDSKADER INDIVIDUELE BEST PRACTICES

Mobiele bedreigingen werken op 3 verschillende lagen, te beginnen met applicaties, netwerk en apparaat. Op individueel niveau kunnen enkele eenvoudige regels worden gevolgd om het aanvalsoppervlak te verkleinen.

MOBIELE WERKNEMERS VEILIGHEIDSKADER BEST PRACTICES

Mobiele bedreigingen werken op 3 verschillende lagen, te beginnen met applicaties, netwerk en apparaat. Op individueel niveau kunnen enkele eenvoudige regels worden gevolgd om het aanvalsoppervlak te verkleinen.

Applicaties zijn de bevoorrechte media voor cybercriminelen om aanvallen uit te voeren vanwege hun reikwijdte en eenvoudige implementatie. Daarom moeten medewerkers meer aandacht besteden aan applicaties die op hun apparaten worden gehost.

Dit zijn de kernprincipes om individueel toe te passen:

Wanneer je thuis werkt of op reis bent, is een netwerkverbinding de sleutel om activiteiten uit te voeren. Het ophalen van e-mails en verzenden. Verkrijgen van toegang tot bedrijfsbronnen (bestanden, contracten…) en toepassingen (intranet, CRM, berichten…).

Het houdt meestal in dat je moet vertrouwen op een andere netwerkverbinding dan de mobiele. Hier zijn ook enkele kernprincipes die moeten worden gevolgd:

Het apparaat zelf is een doelwit voor hackers die op zoek zijn naar inbreuken om de controle over het systeem over te nemen. Er kunnen basisacties worden ondernomen om het besturingssysteem te versterken:

DE GRENZEN VAN WERK EN PERSOONLIJKE PROFIELEN

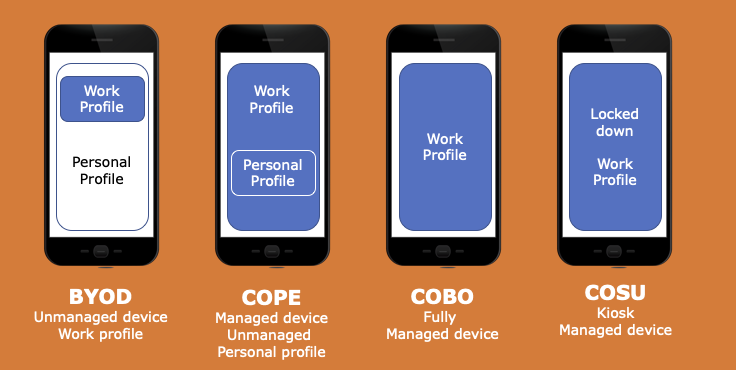

De komst van Android Enterprise werpt de schijnwerpers op de scheiding tussen werk en privé door de containerisatie van het ene of het andere profiel. De kerndoelstelling van Android Enterprise was het leveren van een gemeenschappelijke set API’s voor apparaatbeheer om te zorgen voor een consistente ervaring in Unified Endpoint Management (UEM)-oplossingen.

Omdat Android 10 verplicht wordt, moet elk apparaat dat via een UEM wordt beheerd, worden ingeschakeld met een van de 4 instellingsmodi.

De komst van Android Enterprise werpt de schijnwerpers op de scheiding tussen werk en privé door de containerisatie van het ene of het andere profiel. De kerndoelstelling van Android Enterprise was het leveren van een gemeenschappelijke set API’s voor apparaatbeheer om te zorgen voor een consistente ervaring in Unified Endpoint Management (UEM)-oplossingen.

Omdat Android 10 verplicht wordt, moet elk apparaat dat via een UEM wordt beheerd, worden ingeschakeld met een van de 4 instellingsmodi.

In zowel de COPE-modus (Corporate Owned Personal Enabled) als de BYOD-modus bestaat de scheiding uit het isoleren van werk- en privé-bestanden, applicaties en bronnen (berichten, contacten, oproeplogboeken…). Er zijn tegengestelde meningen over welk profiel het apparaat beheerst en het andere deel in een subgebied plaatsen.

De configuraties COBO (Corporate Owned Business Only) en COSU (Corporate Owned / Single Use) geven een apparaat weer dat volledig door het bedrijf wordt beheerd en strikt gericht is op werk. Door het kiosken van beheerde apparaten zijn deze volledig vergrendeld waardoor alleen gericht gebruik mogelijk wordt gemaakt.

Met deze vier specifieke soorten configuraties zijn organisaties vrij om meer of minder controle te hebben over het gebruikersapparaat. Met een steeds groter wordend BYOD-landschap kunnen bedrijven besluiten om werknemers op hun persoonlijke apparaten te laten werken. Terwijl ze toch controle hebben over de werkomgeving.

BELANG VAN VEILIGHEID

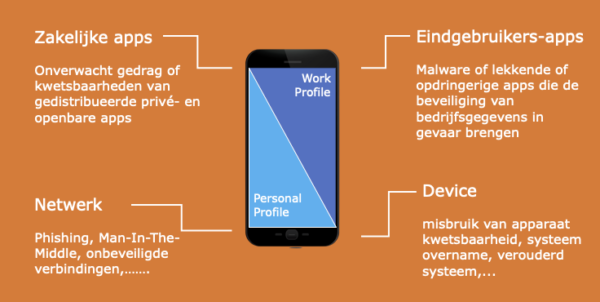

De containerisatie mogelijkheid, die al enige tijd beschikbaar is in UEM’s. Weliswaar vereenvoudigt en verenigt het Android-beheer, maar voegt niet echt een structurerend beveiligingsstuk toe. Het instellen van een scheiding tussen werk en privé moet alleen worden beschouwd als een maatregel voor gegevensprivacy. Dit mag misbruikt worden om in de val te lopen, door het als een beveiligingsmaatregel te beschouwen.

Bedrijfsgegevens worden, ongeacht de gekozen instellingsmodus, nog steeds blootgesteld aan omgevingsbedreigingen die afkomstig zijn van applicaties, netwerkcommunicatie en de apparaatconfiguratie. Net als elk ander apparaat (Android of iOS). Netwerk- en apparaatcriteria zijn van toepassing op het hele apparaat en een Man-in-the-Middle-bedreiging of een root-/jailbreak-exploit zal het werkprofiel op dezelfde manier beschadigen.

Kijkend naar applicaties, als het valideren van het beveiligingsniveau van applicaties voordat ze naar het werkgebied worden gedistribueerd, is een must. Dit mag bij de beoordeling van applicaties voor een apparaat niet worden vergeten. Door een applicatie uit de winkel te downloaden, hetzij op het werk- of persoonlijk profiel, worden bedrijfsgegevens blootgesteld aan malware (screenlogger, keylogger…). Of intrusieve of lekkende toepassingen (contacten…) die van het ene profiel naar het andere kunnen gaan.

Kortom, er is een juiste beveiligingshouding vereist om Android Enterprise mobiele apparaten in containers te beschermen. Zoals elk ander apparaat. Om daarmee het device te beveiligen voor mobile remote personeel.

Aangepaste beveiligingsmaatregelen voor mobiele werknemers

Hoewel de eerder genoemde praktijken helpen bij het beperken van aanvallen en het afdwingen van privacy, worden mobiele apparaten van externe werknemers nog steeds blootgesteld aan bedreigingen en brengen ze bedrijfsgegevens in gevaar. Er moet een speciale oplossing worden geïmplementeerd om de kloof te dichten en een grondige bescherming van het mobiele personeelsbestand te garanderen.

Het mobiele beveiligingsecosysteem is geen uitzondering en er zijn tal van oplossingen die beweren mobiele apparaten goed te beschermen. Zoals bij elke oplossingsselectie, moet een zorgvuldige vergelijking worden uitgevoerd om de sterke en zwakke punten van spelers te identificeren in het licht van hun kernexpertise en de bedrijfsvereisten

Hieronder worden de belangrijkste eigenschappen gemarkeerd waar je op moet letten bij het instellen van het beveiligen van mobile remote personeel.

NAUWKEURIG

Een succesvolle implementatie van het beveiligen van mobile remote personeel vereist een subtiele balans tussen beschermende maatregelen en gebruikersvrijheid. Een beperking kan alleen worden geaccepteerd zolang deze passend en afgemeten is.

De nauwkeurigheid van de detectie van bedreigingen en de granulariteit van beveiligingsreacties zijn dus de twee pijlers voor een efficiënte mobiele beveiligingshouding. Valse positieven zouden het vertrouwen van zowel het beveiligingsteam als de eindgebruikers in de oplossing en bij uitbreiding in de beveiligingsstrategie schaden.

REALTIME

De levendigheid van de mobiele context vereist dat er direct wordt gehandeld door middel van een mobiele dreigingsverdedigingsagent. In de vorm van een mobiele applicatie detecteert en herstelt het dynamisch bedreigingen in realtime.

Een volledige beveiliging moet de drie vectoren van aanvallen; namelijk applicaties, netwerk en apparaat aankunnen. Aangepaste tegenmaatregelen bieden. Om zo een adequate beveiligen te maken voor mobile remote personeel

OP MAAT GEMAAKT

Mobiele werkers presenteren verschillende configuraties (Bring Your Own Device, werken op afstand, nomadisme). Maar hebben ook verschillende rollen in het bedrijf. De oplossing moet in hoge mate aanpasbaar zijn om aangepast beveiligingsbeleid te definiëren dat past bij het profiel van de gebruiker.

De gevoeligheid voor het detecteren van bedreigingen moet worden aangepast aan de rol van de gebruiker en de blootstelling aan bedreigingen. Aan de andere kant zal de beveiligingsreactie afhangen van de mobiele context. Intrusieve beveiligingsmaatregelen kunnen niet worden genomen op een persoonlijk apparaat en bedreigingen moeten worden beperkt door de toegang tot bedrijfsbronnen af te sluiten. Waardoor een goede beveiligen ontstaat voor mobile remote personeel.

MOEITELOOS

Werknemers hebben een eenvoudig te implementeren en lastenloze oplossing nodig om de mobiele beveiligingsstrategie van het bedrijf te omarmen. Bescherming tegen mobiele dreigingen biedt meestal vooraf geconfigureerde agenten voor:

BEHEERD OF ONBEHEERD

Last but not least zijn er twee soorten mobiele werkers. De beheerde verwijzen naar mobiele apparaten die worden beheerd door het bedrijf en zijn ingeschreven bij een Unified Endpoint Management-platform. Meestal zijn dat COPE, COBO of COSU en in mindere mate BYOD (zie hoofdstuk hierboven).

Beheerde apparaten voldoen in principe aan het beveiligingsbeleid van het bedrijf door het afdwingen van beveiligingsmaatregelen en beperking van het gebruik indien nodig (blokkering van applicaties, netwerken …).

Onbeheerde apparaten vertegenwoordigen zowel externe medewerkers of partners als de meeste BYOD-gebruikers. Ten eerste moeten ze toegang hebben tot bedrijfsmiddelen om hun taken te vervullen, maar mogen niet worden beperkt in hun gebruik. De beveiligingsreactie moet daarop worden aangepast. Ten tweede zal bij een gedetecteerde dreiging de gebruiker gewaarschuwd moeten worden om zo te voorkomen dat er toegang is tot bedrijfsbronnen totdat de gedetecteerde dreiging is verholpen. Onbeheerde apparaten vereisen een aangepaste mobiele beveiligingsoplossing om beveiliging en flexibiliteit van gebruikers te combineren.