De Guard Provider Security-app van Xiaomi maakt telefoons kwetsbaar voor MITM-aanvallen

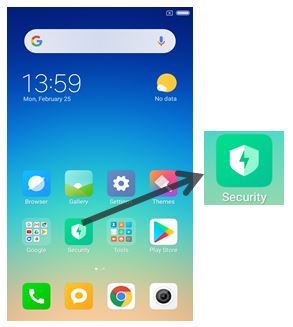

xiaomi_security_app

KWETSBAARHEID IN XIAOMI’S PRE-INSTALLED SECURITY APP ZORGT ERVOOR DAT 150 MILJOEN GEBRUIKERS VEILIGHEIDSRISICO LOPEN

Het onderzoeksteam van onze partner Checkpoint heeft onlangs een kwetsbaarheid ontdekt in een van de vooraf geïnstalleerde apps in een van ’s werelds grootste mobiele leveranciers, Xiaomi. Dat met bijna 8% marktaandeel de derde plaats inneemt op de markt voor mobiele telefoons. Ironisch genoeg was het de vooraf geïnstalleerde beveiligingsapp, ‘Guard Provider’. Deze app zou de telefoon moeten beschermen door malware te detecteren. Maar de realiteit leerde dat de gebruiker feitelijk werd blootgesteld aan een malware aanval.

In het kort gezegd, vanwege de onbeveiligde aard van het netwerkverkeer van en naar de Guard Provider, kan een actor voor dreiging verbinding maken met hetzelfde Wi-Fi-netwerk als het slachtoffer en een Man-in-the-Middle (MiTM) aanval uitvoeren. Vervolgens kon hij, als onderdeel van een SDK-update van derden, malwarebescherming uitschakelen en de door hem gekozen frauduleuze code injecteren. Zoals het stelen van gegevens, het implanteren van ransomware of tracking, of enige andere vorm van malware installeren.

Net als alle vooraf geïnstalleerde applicaties zoals Guard Provider, zijn dit soort apps op alle mobiele apparaten beschikbaar en kunnen ze niet worden verwijderd.

Check Point heeft dit beveiligingslek op verantwoorde wijze bekendgemaakt aan Xiaomi, dat kort daarna een patch uitbracht.

Wij delen dit nieuws met onze relaties om hen op deze wijze te laten zien hoe wij altijd voor aan staan bij het onderzoek naar mobiele bedreigingen.

Aandacht in de media:

SandBlast Mobile zou, als het op het apparaat was geïnstalleerd, de eerste man-in-the-middle-aanval detecteren en voorkomen, waardoor de bedreiging die door dit beveiligingslek werd veroorzaakt, in de Guard Provider van Xiaomi werd geëlimineerd.

Mochten er vragen zijn na aanleiding van dit artikel neem dan contact met ons op.