Inleiding tot RAT’s

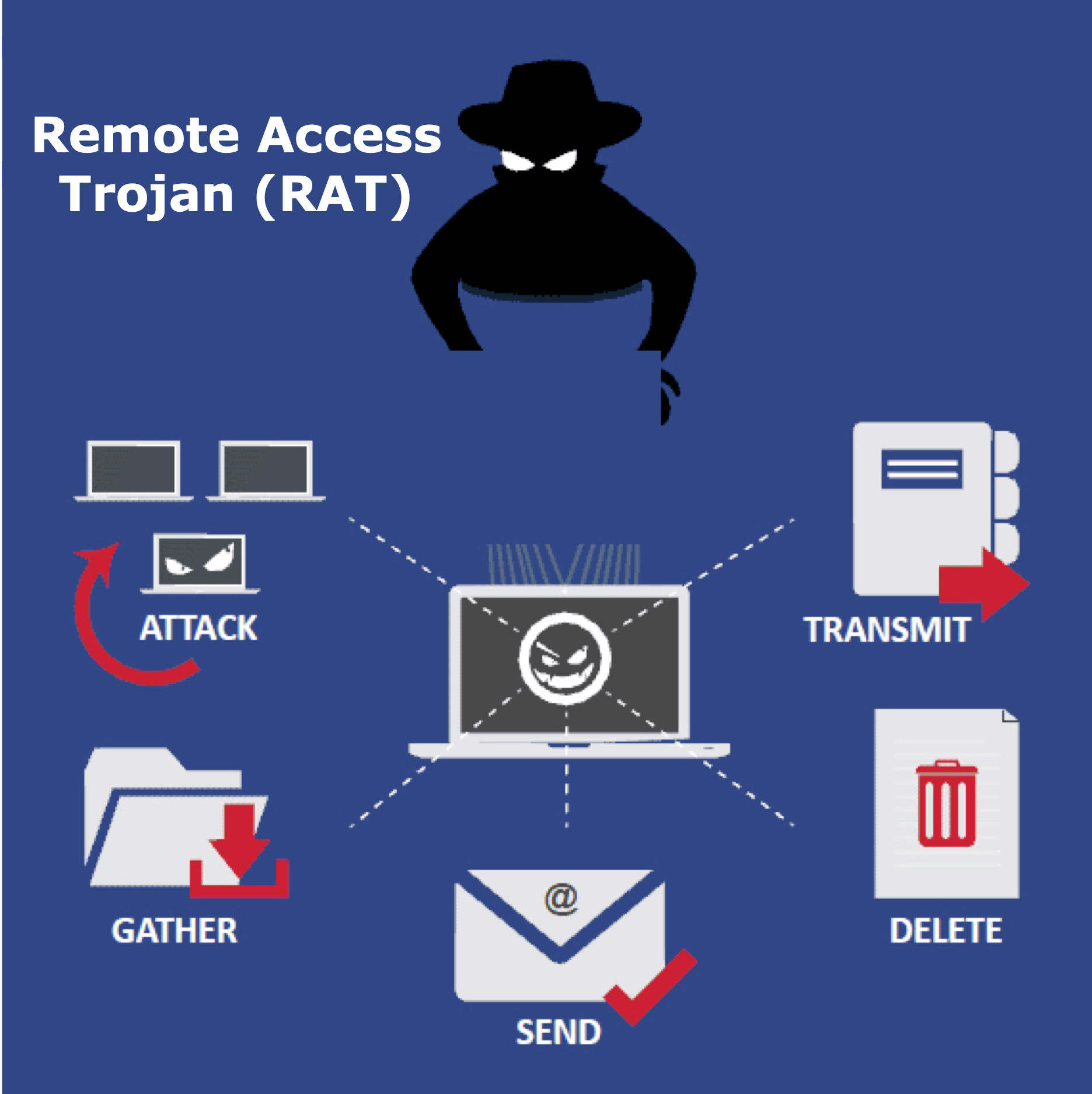

RAT’s is een type malware dat vaak wordt vermomd als legitieme software. Hackers en andere cybercriminelen gebruiken social engineering-trucs om toegang te krijgen tot de computersystemen van mensen met Trojaanse paarden. Ze kunnen dan toegang krijgen tot persoonlijke informatie, activiteit op het scherm opnemen, webcam- en microfoonactiviteit opnemen en wachtwoorden en creditcardgegevens verzamelen.

Zodra een hacker de eerste toegang tot een doelmachine heeft gekregen, is het uitbreiden en versterken van die voet aan de grond de volgende logische stap. In het geval van een phishing-aanval houdt dit in dat malware wordt gebruikt om te profiteren van de toegang die de email biedt.

Een gebruikelijke manier om dit bruggenhoofd op de doelcomputer uit te breiden, is via Remote Access Trojans (RAT’s). Dit type malware is ontworpen om een hacker in staat te stellen een doelcomputer op afstand te besturen. Met een toegangsniveau dat vergelijkbaar is met dat van een externe systeembeheerder. In feite zijn sommige RAT’s afgeleid van of gebaseerd op legitieme toolkits voor extern beheer. Het belangrijkste evaluatiecriterium voor een bepaalde RAT is hoe goed ze een hacker in staat stellen zijn doelen op de doelcomputer te bereiken. Verschillende RAT’s zijn gespecialiseerd voor bepaalde doeleinden, maar veel van de beste RAT’s zijn ontworpen om veel functionaliteit te bieden op een groot aantal verschillende systemen.

De beste RAT’s

Er bestaan veel verschillende Remote Access Trojans voor externe toegang en sommige hackers zullen bestaande RAT’s wijzigen of hun eigen variant ontwikkelen om beter aan hun voorkeuren te voldoen. Verschillende RAT’s zijn ook ontworpen voor verschillende doeleinden. Vooral met RAT’s die specifiek zijn afgestemd op elk potentieel doelwit (desktop versus mobiel, Windows versus Apple enzovoort).

Het vergelijken van verschillende RAT’s over de hele linie is als het vergelijken van appels met peren. Sommige RAT’s onderscheiden zich echter van de rest binnen hun specifieke expertisegebieden.

De keuze van de hacker: FlawedAmmyy

Als het om RAT’s gaat, valt FlawedAmmyy op als een duidelijke moderne favoriet onder hackers. FlawedAmmyy is een RAT die is ontwikkeld op basis van de gelekte broncode van de Ammyy Admin-software voor extern beheer. Het is gebruikt in verschillende malwarecampagnes, maar schreef geschiedenis in oktober 2018 toen het op CheckPoint’s lijst van de top 10 malwarebedreigingen van die maand stond. Dit was de eerste keer dat een RAT de lijst haalde en was het resultaat van een golf van malwarecampagnes die de RAT pushen. De RAT blijft echter verschijnen bij incidenten en wordt gebruikt door verschillende hackgroepen. Omdat het is afgeleid van een legitieme tool voor extern beheer, heeft FlawedAmmyy een verscheidenheid aan ingebouwde functies. Het biedt een gebruiker de mogelijkheid om toegang te krijgen tot het bestandssysteem, screenshots te maken en de controle over de microfoon en camera over te nemen.

Gratis en open-source: Quasar

Voor degenen die op zoek zijn naar een gratis en open-source RAT zijn (om mogelijke achterdeurtjes te vermijden), wordt Quasar RAT algemeen aanbevolen. Quasar is geschreven in C # en is beschikbaar op GitHub. Het werd voor het eerst vastgelegd in juli 2014 en heeft sindsdien actieve updates ontvangen.

Quasar wordt aangekondigd als een lichtgewicht hulpprogramma voor extern beheer dat op Windows draait. Het heeft echter ook een verscheidenheid aan functionaliteiten die zijn ontworpen voor “werknemersmonitoring” (d.w.z. ook nuttig voor hackers). Dit omvat keylogging, de mogelijkheid om externe shells te openen en het downloaden van uitvoerende bestanden. Het aantal functies en de hoge stabiliteit (dankzij regelmatige updates) maken het een populaire keuze.

Mobiele toegang (iOS): PhoneSpector

Op de mobiele markt worden RAT’s geadverteerd als oplossingen om ouders te helpen het mobiele gebruik van hun kind te volgen of voor werkgevers om te controleren hoe hun werknemers apparaten van het bedrijf gebruiken. Er zijn iOS-monitoringtoepassingen beschikbaar waarvoor geen jailbreaking van het doelapparaat nodig is.

Een daarvan is PhoneSpector, dat zichzelf beschouwt als ontworpen om ouders en werkgevers te helpen, maar zich gedraagt als malware. De software kan worden geïnstalleerd door de eigenaar van het apparaat op een link te laten klikken en een productsleutel op zijn apparaat in te voeren. Het bewaakt vervolgens het apparaat terwijl het niet detecteerbaar blijft voor de gebruiker. PhoneSpector biedt de hacker de mogelijkheid om een breed scala aan activiteiten op het apparaat te volgen. Dit omvat het monitoren van telefoongesprekken en sms-berichten (zelfs degene die zijn verwijderd) en app-activiteit. PhoneSpector biedt zelfs een hulplijn voor de klantenservice voor het geval een hacker in de problemen komt.

Mobiele toegang (Android): AndroRAT

Door het marktaandeel en het beveiligingsmodel van Android is er meer malware voor dit type operating systeem ontwikkeld. Hetzelfde geldt voor Android RAT’s. Een van de beroemdste Android RAT’s die er bestaat, is echter AndroRAT.

AndroRAT is oorspronkelijk ontwikkeld als een onderzoeksproject dat de mogelijkheid aantoont om Android-apparaten op afstand te bedienen, maar het is sindsdien overgenomen door criminelen. De originele broncode van de RAT is beschikbaar op GitHub en biedt een breed scala aan functies. Ondanks de ouderdom van de broncode (laatste update in 2014), wordt AndroRAT nog steeds gebruikt door hackers. Het omvat de mogelijkheid om zijn kwaadaardige code in legitieme applicaties te injecteren, waardoor het voor een hacker gemakkelijk wordt om een nieuwe kwaadaardige app met de RAT vrij te geven. De functionaliteit omvat alle normale functies van een mobiele RAT, inclusief toegang tot camera / microfoon, oproepbewaking en locatietracering via GPS.

RAT voor ICS: Havex

Malware gericht op industriële controlesystemen (ICS) is niets nieuws, met grote namen als Stuxnet en Industroyer die zijn ontworpen om fysieke schade aan te richten. Sommige ICS-gerichte malware is echter gericht op het controleren van kritieke infrastructuur.

Havex is een RAT voor algemeen gebruik, maar heeft ook componenten die specifiek zijn voor ICS-systemen. Dit omvat scanmodules die zijn gericht op poorten die worden gebruikt door Siemens en Rockwell Automation. De malware werd ook gebruikt bij watering hole-aanvallen gericht op ICS, wat aantoont dat het specifiek is ontworpen om zich op deze sector te richten.

Hoe herken je RAT’s, welke signalen!

Hoe kun je jezelf beschermen?

Infected wat nu?

Samengevat:

RAT’s zorgen ervoor dat Hackers / Cybercriminelen externe toegang verkrijgen tot andermans devices. De meeste aanvalsvectoren, zoals phishing, zijn ideaal om deze kwaadaardige software op een device te zetten. Maar bieden de hacker niet de mogelijkheid om het betreffende apparaat te verkennen en ermee te communiceren. Dit doet RAT’s malware. Deze is ontworpen om voet aan de grond te krijgen op een doelmachine. En die geeft de hacker de volledige controle over het device van de eindgebruiker.

De vijf RAT’s die hiervoor eerder werden beschreven, vallen allemaal op door hun vermogen om in een bepaalde omgeving te opereren. Een RAT die gespecialiseerd is voor een specifieke doelomgeving, is waarschijnlijk zeer goed in staat om zijn beoogde taak te volbrengen zonder detectie. Waardoor het veel waardevoller wordt als een verborgen bewakingsinstrument.

Wil je meer weten hierover. Wil je weten welke betrouwbare security software beschikbaar is om dit probleem op te lossen. Neem dan contact met ons op.